8 تهديدات أمنية عبر بروتوكول الإنترنت (VoIP) وكيفية حماية شركتك

قامت 61% من الشركات بالفعل بالتحول من الخطوط الأرضية التقليدية إلى حلول الاتصال الصوتي عبر بروتوكول الإنترنت. ومع ذلك، على الرغم من شعبية هذه التقنية، إلا أنها لا تخلو من المخاطر الأمنية. إذن، كيف تحمي معلوماتك ومعلومات العملاء؟

وفقًا لشركة Multicominc، عادةً ما تشهد الشركات انخفاضًا في التكاليف بنسبة 50% إلى 75% بعد التحول إلى الصوت عبر بروتوكول الإنترنت، مما يسلط الضوء على فعاليته من حيث التكلفة والأمان.

ومع ذلك، نظرًا لأن الصوت عبر بروتوكول الإنترنت أصبح هدفًا متكررًا لمجرمي الإنترنت، فمن الضروري تأمين هذه الأنظمة. تستكشف هذه المقالة أهم 8 تحديات أمنية في مجال الاتصالات الصوتية عبر بروتوكول الإنترنت وتوفر استراتيجيات لحماية أنظمتك بفعالية.

الوجبات الرئيسية

- يمثل التصيّد الاحتيالي/التصيد الاحتيالي تهديداً كبيراً للأمن السيبراني، حيث سجلت Google أكثر من مليوني موقع تصيّد احتيالي اعتباراً من عام 2021. ولحماية نفسك، تحقق دائماً من شرعية المكالمات الواردة وتأكد من عدم مشاركة المعلومات الحساسة دون الحصول على إذن مناسب.

- يؤدي هجوم DDoS إلى إرباك الخادم، مما يجعله غير متاح، ومن المحتمل أن يسمح للمهاجمين بالسيطرة على العمليات وتعطيلها، بما في ذلك خدمات الصوت عبر بروتوكول الإنترنت. وللحماية من هذه التهديدات، يجب تحديد الهجمات بسرعة وتعيين منسق هجمات حجب الخدمة الموزعة للاستجابة بكفاءة.

- ينطوي التلاعب بالمكالمات على قيام القراصنة بتعطيل المكالمات النشطة عن طريق زيادة التحميل على مسار البيانات أو تأخير تسليم الحزم، مما يؤدي إلى اتصال غير مستقر أو غير مفهوم. تشفير جميع التدفقات الصوتية وطلب رموز مصادقة لهواتف IP في غير ساعات العمل للحماية من مثل هذه التعطيلات.

- تشكل البرمجيات الخبيثة وأحصنة طروادة والفيروسات مخاطر كبيرة من خلال تمكين الوصول غير المصرح به واستهلاك عرض النطاق الترددي وتدهور جودة الإنترنت. للحد من هذه التهديدات، قم بتنفيذ تدابير استباقية مثل عمليات التدقيق الأمني المنتظمة وبروتوكولات السلامة الشاملة.

- من خلال VOMIT (VOMIT ) (الصوت عبر هواتف الإنترنت التي تمت تهيئتها بشكل خاطئ)، يستخرج المجرمون حزم صوتية ومعلومات حساسة من المكالمات. اختر مزوِّد خدمات الصوت عبر بروتوكول الإنترنت (VoIP) الذي يقدم خدمات مشفرة ونظام تبادل فرعي خاص (PBX)، مما يسمح بإجراء اتصالات داخلية وخارجية آمنة.

أكثر 8 مشكلات أمان الصوت عبر بروتوكول الإنترنت شيوعًا

يتطلب أمن الصوت عبر بروتوكول الإنترنت يقظة مستمرة. إن أفضل خطوة يمكنك اتخاذها من أجل سلامة شركتك على المدى الطويل هي تثقيف نفسك وفريقك حول نقاط الضعف الأمنية المحتملة. ستجد أدناه 8 تهديدات شائعة واستراتيجيات للتعامل معها.

1. التصيد الاحتيالي/التصيد الاحتيالي

لقد ابتليت الشركات في جميع أنحاء العالم بمحاولات التصيد الاحتيالي (يُطلق عليه أحيانًا التصيد الاحتيالي (Vishing)، كما هو الحال في التصيد عبر بروتوكول الإنترنت) في السنوات الأخيرة – اعتبارًا من عام 2021، سجلت Google أكثر من مليوني موقع تصيد احتيالي. وقد ذكرت وكالة الأمن السيبراني وأمن البنية التحتية (CISA) أن أكثر من 90% من جميع الهجمات الإلكترونية تبدأ بالتصيد الاحتيالي.

وعادةً ما يتصل المحتالون بأرقام تبدو قريبة من أرقام المؤسسات الشرعية (الوكالات الحكومية، ودوائر الضرائب، والبنوك، وما إلى ذلك) ويتركون رسالة حول “نشاط مشبوه” يحدث على حساب المتلقي.

يتم توجيه الضحية بعد ذلك إلى مكالمة أخرى يُطلب منه فيها “التحقق من هويته” – أي مشاركة معلومات الشركة الحساسة مثل صاحب العمل أو تفاصيل الحساب المصرفي. من المهم أن تكون على حذر من مشاركة هذا النوع من المعلومات، لأنها قد تؤدي إلى استخدام شخص ما لهويتك.

كيفية إصلاحه

لحماية نفسك من عمليات التصيّد الاحتيالي، تحقق دائماً من المكالمات الواردة، حتى لو بدا أنها واردة من داخل مؤسستك. بالإضافة إلى ذلك، قم بتدريب وكلائك على عدم مشاركة المعلومات الحساسة دون موافقة واضحة من المشرف عليهم.

2. هجمات DDoS

يحدث هجوم DDoS عندما يقوم المجرمون بإغراق الخادم بالبيانات واستهلاك كل نطاقه الترددي. من خلال القيام بذلك، يمكن للقراصنة جعل جهاز أو شبكة غير متاحة لمستخدميها إما بشكل مؤقت أو إلى أجل غير مسمى.

في حالة الاتصال الصوتي عبر بروتوكول الإنترنت (VoIP)، هذا يعني أنه لا يمكن إجراء أو استقبال أي مكالمات. ولكن هذا ليس السيناريو الأسوأ على الإطلاق، حيث يمكن للمهاجم الاستيلاء على عناصر التحكم في إدارة الخادم.

عندما يحدث هذا، يكتسب المهاجم إمكانية وصول واسعة النطاق إلى عمليات الخادم وتكويناته والتحكم فيها. يمكن أن يكون لذلك عواقب وخيمة:

- سرقة البيانات والتلاعب بها: يمكن للمهاجم الوصول إلى البيانات الحساسة المخزنة على الخادم أو سرقتها أو التلاعب بها، بما في ذلك المعلومات الشخصية والتفاصيل المالية والبيانات المهمة للأعمال.

- المزيد من الخروقات الأمنية: باستخدام حقوق المشرف، يمكن للمهاجمين إنشاء أبواب خلفية أو إدخال برمجيات خبيثة، والتي يمكن استخدامها لتسهيل هجمات إضافية أو الحفاظ على الوصول غير المصرح به مع مرور الوقت.

- التلاعب بالخدمة أو تخريبها: يمكن للمهاجم تغيير الخدمات أو إيقافها، وهو ما قد يعني في حالة الاتصال الصوتي عبر بروتوكول الإنترنت (VoIP) إيقاف جميع قدرات الاتصال، مما قد يتسبب في تعطيل كبير للعمليات التجارية.

- طلبات الفدية: في بعض الأحيان، قد يطلب المهاجمون فدية للتخلي عن السيطرة على الخادم، مما يشكل تهديدات مالية إلى جانب التعطيلات التشغيلية.

70% من المؤسسات التي شملها الاستطلاع الذي أجرته شركة Corero قالت إنها تتعرض شهرياً لما بين 20 إلى 50 هجمة من هجمات الحرمان من الخدمة الموزعة. على الرغم من أن معظمها غير ناجح، إلا أن المشكلة الرئيسية تكمن في أنه مع وجود آلات قوية وأدوات متخصصة ونطاق ترددي أفضل بكثير من أي وقت مضى، يمكن لمجرمي الإنترنت الآن شن هجمات DDoS بشكل أسرع وأرخص بكثير.

وهذا يعني أيضًا أن “اللاعبين الكبار” (مثل البنوك أو الشركات أو منصات التواصل الاجتماعي) ليسوا وحدهم المعرضين لخطر الهجوم، بل إن الشركات من جميع الأحجام والصناعات معرضة للخطر.

كيفية إصلاحه

من المحوري اكتشاف هجمات DDoS مبكرًا. فكلما أسرعت في تحديد المشكلة، زادت سرعة معالجتها. ابدأ بتعيين منسق لهجمات حجب الخدمة الموزعة في شركتك، شخص مكلف خصيصاً بالرد على هذه الهجمات.

عند حدوث الهجوم، إليك بعض الخطوات التي يمكنك اتخاذها لتقليل تأثيره:

- زيادة عرض النطاق الترددي: قد لا يؤدي وجود نطاق ترددي إضافي إلى إيقاف هجوم DDoS تمامًا، ولكنه قد يمنحك الوقت الحاسم اللازم لاستدعاء خبراء الأمن السيبراني.

- اتصل بمزود خدمة الإنترنت: يلعب مزود خدمة الإنترنت دورًا رئيسيًا في تأمين شبكتك.

أبلغهم على الفور عن الهجوم حتى يتمكنوا من البدء في تخفيف الضرر.

- استشر متخصصاً في هجمات DDoS: يمكن أن تكون هجمات الحرمان من الخدمة الموزعة معقدة، لذا من الحكمة أن يكون لديك متخصص على أهبة الاستعداد.

يمكن لشركة استشارات الأمن السيبراني مساعدتك في تحقيق حماية البيانات والعمليات في مؤسستك.

وبدلاً من ذلك، يمكنك إجراء ترتيبات مع أحد المتخصصين في DDoS الذي يمكنه مساعدتك بسرعة في حالة حدوث هجوم.

3. التلاعب بالمكالمات

من خلال التلاعب بالمكالمات، يحاول المخترقون تعطيل المكالمات التي تجريها حالياً. يمكنهم إرسال كمية كبيرة من البيانات على نفس المسار الذي تستخدمه للمكالمة، مما يجعل الخط غير مستقر. أو يمكنهم تأخير توصيل حزم البيانات بين المتصلين، مما يجعل جميع الاتصالات غير مفهومة أو ينتج عنها فترات طويلة من الصمت.

كيفية إصلاحه

يجب أن تكون خطوتك الأولى هي إبلاغ مزود خدمة الإنترنت الخاص بك عن الوضع. من المهم أيضاً أن تضع استراتيجية لحماية عملياتك الهاتفية من مثل هذه التعطيلات. أحد الإجراءات الفعالة هو تعزيز ممارسات المصادقة والتشفير لديك.

تأكد من أن جميع التدفقات الصوتية من وإلى مركز الاتصال لديك مشفرة وأن هواتف IP تتطلب رموز مصادقة خلال غير ساعات العمل.

4. البرمجيات الخبيثة والفيروسات

لا تزال البرمجيات الخبيثة وأحصنة طروادة والفيروسات من بين أكبر التهديدات لأمن نظام الشبكة. يتم إنشاء هذه البرامج الضارة خصيصاً لمنح المجرمين إمكانية الوصول إلى النظام بأكمله، أو استهلاك عرض النطاق الترددي للشبكة، أو تقليل جودة إشارة الإنترنت بشدة.

في حين أنها يمكن أن تسبب الكثير من الضرر في حد ذاتها، إلا أن العديد من هذه البرامج الخبيثة يمكن أن تنشئ أبوابًا خلفية في النظام، مما يسهل على المخترقين التنصت على مكالماتك أو سرقة معلومات مهمة.

كيفية إصلاحه

التخطيط الاستباقي ضروري لدرء هجمات البرمجيات الخبيثة والفيروسات. ابدأ بالتخفيف من مخاطر البرمجيات الخبيثة باستخدام حلول إدارة التهديدات الداخلية لمنع التهديدات الخبيثة والهجمات المتقدمة. وضع خطة تتضمن عمليات تدقيق أمني منتظمة ووضع بروتوكولات أمان شاملة في جميع أنحاء شركتك. تأكد من التزام موظفيك بهذه الإجراءات الأمنية باستمرار.

5. VOMIT

قد يبدو الاسم (أو بالأحرى الاختصار) مقرفاً بعض الشيء، لكنه يتعلق بتهديد خطير لأي شركة. من خلال أداة “الصوت عبر الهواتف عبر الإنترنت التي تمت تهيئتها بشكل خاطئ”، يمكن لمجرمي الإنترنت أخذ حزم صوتية ومعلومات حساسة مباشرة من المكالمات.

ليس هذا فحسب، بل يمكن للمهاجم أيضًا الوصول إلى معلومات أخرى مفيدة، مثل مصدر المكالمة، والتي يمكنه استخدامها لاحقًا للتنصت على جميع المكالمات التي تجريها.

كيفية إصلاحه

ولمعالجة هذه المشكلة، من الجيد اختيار مزود خدمة صوت عبر بروتوكول الإنترنت يضمن تشفير جميع المكالمات الواردة والصادرة. لا يقتصر دور مزود خدمة مثل CloudTalk على تأمين بياناتك من خلال التشفير فحسب، بل يوفر لك أيضاً مقسم فرعي خاص بك (PBX).

يعمل هذا النظام الهاتفي داخل شركتك كلوحة مفاتيح خاصة ويسمح لموظفيك بالاتصال بخطوط هاتفية خاصة ببعضهم البعض وإجراء مكالمات إلى أرقام خارجية.

6. SPIT

البريد المزعج عبر الهاتف عبر الإنترنت (SPIT) هو نوع من الرسائل الصوتية غير المرغوب فيها التي تعمل عن طريق إرسال رسائل البريد الصوتي أو ما يسمى “المكالمات الآلية” عدة مرات في الأسبوع.

وبفضل الأدوات التي يمتلكها مرسلو البريد المزعج تحت تصرفهم، من السهل عليهم إرسال آلاف الرسائل إلى عناوين IP مختلفة في وقت واحد أو تقديم أنفسهم على أنهم أرقام هواتف محلية حقيقية بينما هم في الواقع من بلدان مختلفة.

قد يؤدي الرد على مثل هذه المكالمة أو الاستماع إلى البريد الصوتي إلى إعادة توجيه المتلقي إلى رقم هاتف باهظ الثمن من بلد آخر، أو قد تحتوي الرسائل أيضاً على فيروسات أو برامج تجسس.

كيفية إصلاحه

على الرغم من أن الوقاية الكاملة من هجمات SPIT أمر صعب، إلا أن الشراكة مع مزود خدمة صوت عبر بروتوكول الإنترنت ذي السمعة الطيبة الذي يركز على الأمن هي خطوة أولية ذكية.

على سبيل المثال، تستخدم CloudTalk جدار حماية حديث مصمم لاكتشاف الرسائل غير المرغوب فيها وحظرها بمجرد وصولها، مما يساعد على حماية شركتك وعملائها من الأضرار المحتملة.

7. هجمات الرجل في الوسط (MitM)

تحدث هجمات MitM عندما يقوم أحد القراصنة باعتراض الاتصال بين طرفين وتغييره دون علمهما. يمكن أن يحدث هذا أثناء مكالمات VoIP، حيث يلتقط المهاجمون حزم البيانات الخاصة بالمحادثة ويمكنهم الاستماع إلى بيانات المكالمة أو التلاعب بها.

كيفية الإصلاح

للحماية من هجمات MitM، تأكد من تشفير جميع البيانات الحساسة المرسلة عبر شبكتك باستخدام بروتوكولات قوية مثل HTTPS أو تقنيات VoIP الآمنة.

استخدم الشبكات الخاصة الافتراضية (VPN) لجميع عمليات الوصول عن بُعد لتشفير حركة مرور البيانات، مما يساعد على منع المهاجمين من اعتراضها.

بالإضافة إلى ذلك، قم بتطبيق المصادقة متعددة العوامل (MFA) لإضافة طبقة إضافية من الأمان وحافظ على تحديث برامجك وأنظمتك بانتظام لسد أي ثغرات أمنية.

8. الوصول غير المصرح به

يمكن أن يحدث الوصول غير المصرح به إلى أنظمة VoIP عندما تكون بيانات الاعتماد ضعيفة أو مسروقة. يمكن للمهاجمين استخدامها لاختراق شبكتك أو إجراء مكالمات أو سرقة بيانات المكالمات أو حتى القيام بأنشطة احتيالية باسم شركتك.

كيفية الإصلاح

لمنع الوصول غير المصرح به إلى أنظمة VoIP الخاصة بك، ابدأ بفرض كلمات مرور قوية ومعقدة لجميع حسابات المستخدمين. قم بتحديث كلمات المرور هذه بانتظام، وفكر في استخدام مدير كلمات المرور لتخزينها وإنشائها بشكل آمن. تعد المصادقة متعددة العوامل مفيدة أيضًا، لأنها تتطلب أكثر من مجرد كلمة مرور للوصول.

وأخيراً، قم بإجراء عمليات تدقيق منتظمة لعناصر التحكم في الوصول لضمان حصول المستخدمين المصرح لهم فقط على الأذونات اللازمة. قم بتثقيف موظفيك حول أهمية الممارسات الأمنية ومخاطر مشاركة بيانات الاعتماد.

قم بتنزيل كتابنا الإلكتروني عن حلول الصوت عبر بروتوكول الإنترنت لمعرفة المزيد عن الأمان

ما هي مخاطر أمن الصوت عبر بروتوكول الإنترنت؟

تشير المخاطر الأمنية لبروتوكول نقل الصوت عبر بروتوكول الإنترنت إلى أي تهديد يستغل نقاط الضعف في نظام بروتوكول نقل الصوت عبر الإنترنت (VoIP) الخاص بك. يمكن أن تؤدي هذه المخاطر إلى تعريض المعلومات الحساسة للخطر، وتعطيل الخدمة، ومن المحتمل أن تكلف عملك بشكل كبير من حيث المال والسمعة.

يعد فهم هذه التهديدات أمرًا حيويًا بشكل خاص لمندوبي المبيعات ومراكز الاتصال المستقلة والمؤسسات التي تعتمد على بروتوكول الإنترنت الصوتي عبر بروتوكول الإنترنت لاستمرارية أعمالها. فقط تخيّل أنك في منتصف مكالمة مبيعات، وينقطع الخط – أو الأسوأ من ذلك، يتم اعتراض المعلومات السرية. على الرغم من كفاءة أنظمة الاتصال الصوتي عبر بروتوكول الإنترنت (VoIP)، إلا أنها قد تكون عرضة لمختلف الجرائم والتهديدات الإلكترونية مثل القرصنة والتنصت وهجمات الحرمان من الخدمة (DoS).

وفقًا لشركة Verizon، فإن 71% من جميع اختراقات البيانات لها دوافع مالية، وبحلول عام 2025، من المتوقع أن تكلفنا الجرائم الإلكترونية 10 تريليون دولار سنويًا. تؤكد هذه الأرقام أهمية تأمين منصة اتصالاتك لضمان استمرار مكالمات المبيعات وتفاعلات العملاء والعمليات اليومية دون انقطاع.

هل استخدام VOIP آمن؟

في حين أن مجموعة متنوعة من المخاطر الأمنية المرتبطة بخدمة الاتصال الصوتي عبر بروتوكول الإنترنت قد تبدو مخيفة، إلا أن الحقيقة هي أنه مع الاحتياطات الصحيحة، يمكن أن يكون الاتصال الصوتي عبر بروتوكول الإنترنت خيارًا آمنًا وموثوقًا لاتصالات عملك.

تضمن التدابير الفعّالة مثل تشفير البيانات أنه حتى لو تم اعتراض المعلومات، فإنها تظل غير قابلة للفك من قبل المخترقين. كما أن كلمات المرور القوية والمتنوعة والاختبار المنتظم للشبكة يعززان الأمن.

يعمل مزودو أنظمة الاتصال الصوتي عبر بروتوكول الإنترنت بجد لضمان أن البيانات المخزنة والمرورة عبر منصاتهم آمنة من أي محاولات اختراق. فلديهم العديد من تدابير السلامة المضمنة في منصاتهم ويختبرونها بانتظام بحثاً عن أي ثغرات.

على سبيل المثال، في Cloudtalk، نقوم في Cloudtalk بتأمين معلوماتك باستخدام تشفير 256 بت مع Perfect Forward Secrecy ونستخدم رموز الأمان لتعزيز الحماية.

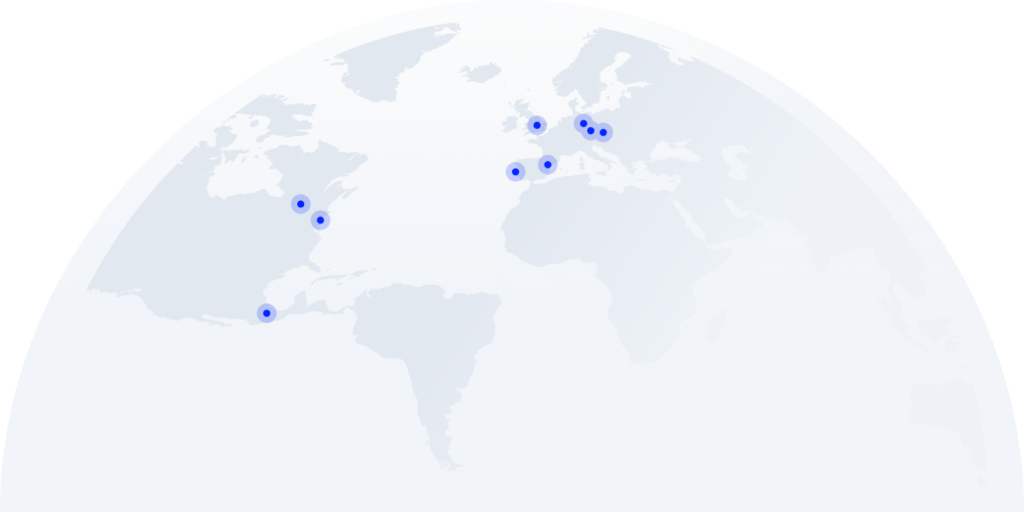

لا يتم تخزين كلمات المرور أو بيانات بطاقة الائتمان داخلياً – حيث يتم توفير الأخيرة مباشرةً إلى شركة معالجة المدفوعات بينما يتم تخزين الأولى بواسطة Amazon AWS وGoogle Cloud Platform في 9 مراكز بيانات موزعة عالمياً.

بالإضافة إلى ذلك، تعمل بروتوكولات المكالمات مثل بروتوكول بدء الجلسة (SIP) وبروتوكول WebRTC على تشفير الاتصالات تلقائياً، مما يضمن الحفاظ على خصوصية محادثاتك التجارية.

التدابير الأمنية الأساسية لأنظمة الصوت عبر بروتوكول الإنترنت

لحماية اتصالاتك الصوتية عبر بروتوكول الإنترنت (VoIP)، من المهم اتباع هذه الممارسات السبع الرئيسية في مجال الأمان.

- استخدم كلمات مرور قوية وفريدة من نوعها: أنشئ كلمات مرور معقدة يصعب تخمينها لجميع أجهزة وحسابات VoIP. فكر في استخدام مدير كلمات المرور لإنشاء كلمات المرور هذه وتخزينها بشكل آمن. قم بتحديث كلمات المرور بشكل متكرر لتعزيز الأمان.

- تمكين تشفير البيانات: توفر معظم منصات الصوت عبر بروتوكول الإنترنت خيارات التشفير؛ تأكد من تمكينها وتهيئتها بشكل صحيح للحفاظ على أمان مكالماتك وبياناتك.

- تحديث الأنظمة وتصحيحها بانتظام: حافظ على تحديث برامج وأجهزة الاتصال الصوتي عبر بروتوكول الإنترنت (VoIP). غالباً ما تُصدر الشركات المصنعة تصحيحات لإصلاح الثغرات الأمنية. من خلال مواكبة التحديثات، فإنك تقلل من مخاطر الاختراقات والثغرات الأمنية.

- إجراء تقييمات لأمن الشبكة: قم بتقييم أمان شبكتك بشكل دوري من خلال إجراء تقييمات شاملة. يساعدك هذا على تحديد نقاط الضعف المحتملة في إعدادات الصوت عبر بروتوكول الإنترنت ويسمح لك بمعالجتها بشكل استباقي.

- تثقيف فريقك: درّب موظفيك على أهمية أمن الصوت عبر بروتوكول الإنترنت وأفضل الممارسات، مثل التعرف على محاولات التصيد الاحتيالي وتأمين أجهزتهم. يمكن لجلسات التدريب المنتظمة أن تقلل بشكل كبير من مخاطر الأخطاء البشرية التي تؤدي إلى انتهاكات أمنية.

- تنفيذ المصادقة متعددة العوامل (MFA): أضف طبقة إضافية من الأمان من خلال طلب أكثر من مجرد كلمة مرور للوصول إلى أنظمة VoIP. يمكن أن تتضمن المصادقة متعددة العوامل (MFA) شيئًا تعرفه (كلمة مرور)، أو شيئًا تملكه (رمز أمان)، أو شيئًا أنت عليه (التحقق البيومتري).

- ينطوي إحضار جهازك الخاص (BYOD) أيضًا على بعض المخاطر الأمنية. إذا كنت تسمح للموظفين والمتعاقدين والعاملين المستقلين باستخدام أجهزتهم الشخصية، مثل أجهزة الكمبيوتر المحمولة والهواتف الذكية، للعمل، فإن ذلك يعزز المرونة والإنتاجية. ولكن من الضروري فرض سياسة واضحة لجلب جهازك الخاص لتنظيم استخدام هذه الأجهزة وحماية بيانات مؤسستك.

من خلال تطبيق هذه الممارسات، ستعزز أمن أنظمة الصوت عبر بروتوكول الإنترنت (VoIP) لديك وتحمي اتصالات شركتك من التهديدات الإلكترونية الشائعة.

الخاتمة

يُعد تطبيق ممارسات أمنية قوية في نظام الصوت عبر بروتوكول الإنترنت أمراً ضرورياً لحماية اتصالاتك التجارية. من خلال اعتماد تدابير مثل سياسات كلمات المرور القوية أو تمكين تشفير البيانات، فإنك تحمي بياناتك ولكنك تبني الثقة مع عملائك من خلال إظهار التزامك بالأمان.

مع استمرار تطوّر تقنية الصوت عبر بروتوكول الإنترنت (VoIP) ، فإن البقاء متيقظاً واستباقياً في ممارساتك الأمنية هو المفتاح للحفاظ على بيئة اتصالات آمنة وموثوقة لشركتك.

الأسئلة الشائعة

هل الصوت عبر بروتوكول الإنترنت أم الخط الأرضي أكثر أماناً؟

تعتبر الخطوط الأرضية بشكل عام أكثر أماناً بسبب اتصالاتها المادية، مما يجعلها أقل عرضة للتهديدات الرقمية.

ومع ذلك، مع اتخاذ التدابير الأمنية الصحيحة، يمكن أن يكون الاتصال الصوتي عبر بروتوكول الإنترنت آمنًا للغاية.

إذا أعطيت الأولوية للتحديثات المنتظمة واستخدمت التشفير القوي، يمكن أن يخدم الاتصال الصوتي عبر بروتوكول الإنترنت احتياجاتك بأمان وفعالية.

هل يحتاج VoIP إلى جدار حماية؟

نعم، جدار الحماية ضروري لأنظمة VoIP.

فهو يساعد على حماية شبكتك من الوصول غير المصرح به والتهديدات الإلكترونية المختلفة.

باستخدام جدار الحماية، يمكنك التحكم في حركة المرور وحظر حزم البيانات التي يحتمل أن تكون ضارة.

هل يمكن اختراق الصوت عبر بروتوكول الإنترنت (VoIP)؟

مثل أي تقنية متصلة بالإنترنت، يمكن أن يكون الاتصال الصوتي عبر بروتوكول الإنترنت عرضة للاختراق.

ومع ذلك، يمكنك تقليل هذا الخطر بشكل كبير من خلال تطبيق ممارسات أمنية قوية مثل التشفير وكلمات المرور الآمنة والمصادقة متعددة العوامل.

كما أن الحفاظ على تحديث نظامك وتثقيف فريقك بشأن الأمان من الإجراءات المهمة أيضاً.

ما هي معايير أمان VoIP؟

تتضمن معايير أمان الاتصال الصوتي عبر بروتوكول الإنترنت بروتوكولات مثل بروتوكول بدء الجلسة (SIP) وبروتوكول النقل الآمن في الوقت الحقيقي (SRTP) لتشفير الاتصالات وإدارتها.

يساعد تطبيق هذه المعايير على حماية بياناتك واتصالاتك من الاعتراض وسوء الاستخدام.

تأكد من التزام موفر خدمة الاتصال الصوتي عبر بروتوكول الإنترنت (VoIP) بهذه البروتوكولات لضمان الأمان الأمثل.

هل أرقام VoIP آمنة؟

أرقام VoIP نفسها آمنة بقدر أمان الشبكة والممارسات المستخدمة لحمايتها.

تأكد من أن نظام VoIP الخاص بك يستخدم تشفيرًا قويًا للمكالمات والبيانات، وحافظ على ضوابط صارمة للوصول.

ستساعد المراقبة والتحديثات المنتظمة أيضًا في الحفاظ على أمان أرقام VoIP الخاصة بك من الاستخدام غير المصرح به.