8 amenazas a la seguridad de la VoIP y cómo proteger tu empresa

El 61% de las empresas ya ha hecho el cambio del teléfono fijo tradicional a una solución VoIP. Sin embargo, a pesar de la popularidad de esta tecnología, no está exenta de riesgos de seguridad. Entonces, ¿cómo proteges tu información y la de tus clientes?

Según Multicominc, las empresas suelen ver una reducción de costes de entre el 50% y el 75% tras pasarse a VoIP, lo que pone de relieve su rentabilidad y seguridad.

Sin embargo, a medida que la VoIP se convierte en un objetivo cada vez más frecuente de los ciberdelincuentes, es necesario proteger estos sistemas. Este artículo explora los 8 principales problemas de seguridad de VoIP y proporciona estrategias para proteger tus sistemas de forma eficaz.

Puntos clave

- El phishing/vishing es una importante amenaza para la ciberseguridad, con más de 2 millones de sitios de phishing registrados por Google hasta 2021. Para protegerte, verifica siempre la legitimidad de las llamadas entrantes y asegúrate de no compartir información sensible sin la debida autorización.

- Un ataque DD oS satura un servidor, haciéndolo indisponible y permitiendo potencialmente a los atacantes hacerse con el control e interrumpir las operaciones, incluidos los servicios de VoIP. Para protegerte contra estas amenazas, identifica rápidamente los ataques y designa un coordinador DDoS para responder con eficacia.

- La manipulación de llamadas implica que los hackers interrumpan las llamadas activas sobrecargando la ruta de datos o retrasando la entrega de paquetes, lo que provoca una comunicación inestable o ininteligible. Cifra todos los flujos de voz y exige códigos de autenticación para los teléfonos IP durante las horas no laborables, para protegerlos contra estas interrupciones.

- El malware, los troyanos y los virus plantean riesgos importantes al permitir el acceso no autorizado, consumir ancho de banda y degradar la calidad de Internet. Para mitigar estas amenazas, aplica medidas proactivas, como auditorías de seguridad periódicas y protocolos de seguridad exhaustivos.

- A través de VOMIT (Voz sobre Teléfonos de Internet Mal Configurados), los delincuentes extraen paquetes de voz e información sensible de las llamadas. Elige un proveedor de VoIP que ofrezca servicios cifrados y un sistema de Centralita Privada (PBX), que permita comunicaciones internas y externas seguras.

Los 8 problemas de seguridad VoIP más comunes

La seguridad de la VoIP requiere una vigilancia constante. El mejor paso que puedes dar para la seguridad a largo plazo de tu empresa es educarte a ti mismo y a tu equipo sobre las posibles vulnerabilidades de seguridad. A continuación, encontrarás las 8 amenazas más comunes y estrategias para hacerles frente.

1. Phishing/Vishing

Los intentos de phishing (a veces también llamado Vishing, como el phishing de VoIP) han asolado a las empresas de todo el mundo en los últimos años: en 2021, Google ha registrado más de 2 millones de sitios de phishing. La Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA ) ha declarado que más del 90% de todos los ciberataques comienzan con phishing.

Normalmente, los estafadores llaman con números que parecen cercanos a los de organizaciones legítimas (organismos gubernamentales, departamentos fiscales, bancos, etc.) y dejan un mensaje sobre una «actividad sospechosa» que se está produciendo en la cuenta del destinatario.

A continuación, se dirige a la víctima a otra llamada en la que se le pide que «verifique su identidad», es decir, que comparta información confidencial de la empresa, como los datos de su empleador o de su cuenta bancaria. Es importante que estés alerta cuando compartas este tipo de información, ya que podría llevar a alguien a utilizar tu identidad.

Cómo solucionarlo

Para protegerte de las estafas de vishing, verifica siempre las llamadas entrantes, aunque parezcan proceder de tu organización. Además, forma a tus agentes para que nunca compartan información sensible sin la aprobación clara de su supervisor.

2. Ataques DDoS

Un ataque DDoS se produce cuando los delincuentes abruman un servidor con datos y utilizan todo su ancho de banda. Al hacerlo, los hackers pueden hacer que una máquina o una red no esté disponible para sus usuarios, interrumpiendo el servicio temporal o indefinidamente.

En el caso de VoIP, eso significa que no se pueden hacer ni recibir llamadas. Pero eso no es todo en el peor de los casos, el atacante puede hacerse con los controles de administración del servidor.

Cuando esto ocurre, el atacante obtiene un amplio acceso y control sobre las operaciones y configuraciones del servidor. Esto puede tener graves consecuencias:

- Robo y manipulación de datos: El atacante puede acceder, robar o manipular datos sensibles almacenados en el servidor, incluyendo información personal, detalles financieros y datos críticos para el negocio.

- Más violaciones de la seguridad: Con derechos de administrador, los atacantes pueden potencialmente crear puertas traseras o introducir malware, que podría utilizarse para facilitar ataques adicionales o mantener accesos no autorizados a lo largo del tiempo.

- Manipulación o Sabotaje del Servicio: El atacante puede alterar o interrumpir los servicios, lo que en el caso de VoIP, podría significar detener todas las capacidades de comunicación, causando potencialmente una interrupción significativa de las operaciones empresariales.

- Exigencias de rescate: A veces, los atacantes pueden exigir un rescate para ceder el control del servidor, lo que supone una amenaza económica junto con las interrupciones operativas.

El 70% de las organizaciones encuestadas por Corero afirmaron que sufren entre 20 y 50 ataques DDoS al mes. Aunque la mayoría de ellos no tienen éxito, el principal problema es que con máquinas potentes, herramientas especializadas y un ancho de banda mucho mejor que nunca, los ciberdelincuentes pueden ahora lanzar ataques DD oS mucho más rápido y barato.

Esto significa también que no solo los «grandes actores» (como los bancos, las empresas o las plataformas de redes sociales) corren el riesgo de ser atacados, sino que empresas de todos los tamaños y sectores están en peligro.

Cómo solucionarlo

Es fundamental detectar pronto los ataques DDoS. Cuanto antes identifiques un problema, antes podrás abordarlo. Empieza por designar un coordinador DDoS en tu empresa, alguien encargado específicamente de responder a estos ataques.

Cuando se produce un ataque, aquí tienes algunas medidas que puedes tomar para atenuar el impacto:

- Aumenta tu ancho de banda: Tener un ancho de banda adicional puede que no detenga por completo un ataque DDoS, pero puede darte el tiempo decisivo necesario para llamar a expertos en ciberseguridad.

- Ponte en contacto con tu ISP: Tu proveedor de servicios de Internet desempeña un papel clave en la seguridad de tu red.

Infórmales inmediatamente del ataque para que puedan empezar a mitigar los daños.

- Consulta a un especialista en DDoS: Los ataques DDoS pueden ser complejos, por lo que conviene tener a un profesional a mano.

Una empresa de consultoría en ciberseguridad puede ayudarte a conseguir la protección de datos y procesos en tu organización.

Alternativamente, puedes ponerte de acuerdo con un especialista en DDoS que pueda ayudarte rápidamente si se produce un ataque.

3. Manipulación de llamadas

Mediante la manipulación de llamadas, los hackers intentan interrumpir las llamadas que estás realizando en un determinado momento. Pueden enviar una gran cantidad de datos por la misma ruta que estás utilizando para la llamada, haciendo que la línea sea inestable. O pueden retrasar la entrega de paquetes de datos entre los interlocutores, lo que hace que toda la comunicación sea incomprensible o produce largos periodos de silencio.

Cómo solucionarlo

Lo primero que debes hacer es informar de la situación a tu proveedor de servicios de Internet. También es importante crear una estrategia para proteger tus operaciones de telefonía de tales interrupciones. Una medida eficaz es reforzar tus prácticas de autenticación y encriptación.

Asegúrate de que todos los flujos de voz hacia y desde tu centro de llamadas estén encriptados y de que los teléfonos IP requieran códigos de autenticación fuera del horario laboral.

4. Malware y virus

El malware, los troyanos y los virus siguen estando entre las mayores amenazas para la seguridad de los sistemas de red. Estos programas dañinos se crean específicamente para dar a los delincuentes acceso a todo el sistema, consumir el ancho de banda de la red o disminuir gravemente la calidad de la señal de Internet.

Aunque pueden hacer mucho daño por sí mismos, muchos de esos programas maliciosos pueden crear puertas traseras en el sistema, facilitando a los hackers espiar tus llamadas o robar información importante.

Cómo solucionarlo

La planificación proactiva es esencial para protegerse de los ataques de malware y virus. Empieza por mitigar el riesgo de malware utilizando soluciones de gestión de amenazas internas para bloquear las amenazas maliciosas y los ataques avanzados. Desarrolla un plan que incluya auditorías de seguridad periódicas y establece protocolos de seguridad exhaustivos en toda tu empresa. Asegúrate de que tus empleados cumplen estas medidas de seguridad de forma coherente.

5. VOMIT

El nombre (o, mejor dicho, el acrónimo) puede sonar un poco soez, pero se refiere a una grave amenaza para cualquier empresa. A través de una herramienta de «Voz sobre teléfonos de Internet mal configurados (o en einglés Voice over Misconfigured Internet Telephones», los ciberdelincuentes pueden tomar paquetes de voz e información sensible directamente de las llamadas.

No sólo eso, sino que el atacante también puede acceder a otra información útil, como de dónde procede la llamada, que puede utilizar más tarde para espiar todas las llamadas que hagas.

Cómo solucionarlo

Para hacer frente a este problema, es una buena idea elegir un proveedor de servicios VoIP que garantice la encriptación de todas las llamadas entrantes y salientes. Un proveedor como CloudTalk no sólo asegura tus datos mediante encriptación, sino que también te proporciona tu propia Centralita Privada (PBX).

Este sistema telefónico de tu empresa actúa como una centralita privada y permite a tus empleados llamar a las extensiones de los demás y hacer llamadas a números externos.

6. SPIT

El spam a través de la telefonía por Internet (SPIT) es una variante vocal del spamming que funciona enviando mensajes de voz o las llamadas «robollamadas» varias veces por semana.

Y con las herramientas de que disponen los spammers, no les cuesta ningún esfuerzo enviar miles de mensajes a la vez a distintas direcciones IP o hacerse pasar por números de teléfono locales auténticos cuando, en realidad, proceden de distintos países.

Contestar a una llamada de este tipo o escuchar el buzón de voz puede redirigir al destinatario a un número de teléfono muy caro de otro país, o los mensajes también pueden contener virus o programas espía.

Cómo solucionarlo

Aunque evitar por completo los ataques SPIT es todo un reto, asociarse con un proveedor de servicios VoIP de confianza centrado en la seguridad es un paso inicial inteligente.

Por ejemplo, CloudTalk emplea un moderno cortafuegos diseñado para detectar y bloquear el spam en cuanto llega, ayudando a proteger a tu empresa y a sus clientes de posibles daños.

7. Ataques de intermediario (MitM)

Los ataques MitM se producen cuando un hacker intercepta y altera la comunicación entre dos partes sin su conocimiento. Esto puede ocurrir durante las llamadas VoIP, en las que los atacantes capturan los paquetes de datos de una conversación y pueden escuchar o manipular los datos de la llamada.

Cómo arreglar

Para protegerte de los ataques MitM, asegúrate de que todos los datos sensibles transmitidos a través de tu red estén encriptados utilizando protocolos fuertes como HTTPS o tecnologías VoIP seguras.

Emplea Redes Privadas Virtuales (VPN) en todos los accesos remotos para cifrar el tráfico de datos, lo que ayuda a impedir que los atacantes lo intercepten.

Además, implanta la autenticación multifactor (MFA) para añadir una capa adicional de seguridad y mantén tu software y sistemas actualizados regularmente para cerrar cualquier vulnerabilidad de seguridad.

8. Acceso no autorizado

El acceso no autorizado a los sistemas VoIP puede producirse cuando las credenciales son débiles o han sido robadas. Los atacantes podrían utilizarlas para infiltrarse en tu red, realizar llamadas, robar datos de llamadas o incluso llevar a cabo actividades fraudulentas en nombre de tu empresa.

Cómo arreglar

Para evitar el acceso no autorizado a tus sistemas VoIP, empieza por aplicar contraseñas fuertes y complejas a todas las cuentas de usuario. Actualiza regularmente estas contraseñas y considera la posibilidad de utilizar un gestor de contraseñas para almacenarlas y generarlas de forma segura. La autenticación multifactor también es útil, ya que requiere algo más que una contraseña para acceder.

Y, por último, realiza auditorías periódicas de tus controles de acceso para asegurarte de que sólo los usuarios autorizados tienen los permisos necesarios. Educa a tus empleados sobre la importancia de las prácticas de seguridad y los riesgos de compartir credenciales.

Descarga nuestro libro electrónico sobre soluciones VoIP para saber más sobre seguridad

¿Qué es un riesgo de seguridad en VoIP?

Un riesgo de seguridad VoIP se refiere a cualquier amenaza que aproveche las vulnerabilidades de tu sistema de Voz sobre Protocolo de Internet (VoIP). Estos riesgos pueden comprometer información sensible, interrumpir el servicio y, potencialmente, costar a tu empresa mucho dinero y reputación.

Comprender estas amenazas es especialmente vital para los vendedores, los centros de llamadas autónomos y las organizaciones que dependen del VoIP para la continuidad de su negocio. Imagina que estás en medio de una llamada de ventas y la línea se corta o, peor aún, interceptan información confidencial. Los sistemas VoIP, aunque son muy eficientes, pueden ser susceptibles de diversos delitos y amenazas cibernéticas, como piratería informática, escuchas y ataques de denegación de servicio (DoS).

Según Verizon, el 71% de todas las violaciones de datos tienen una motivación económica, y se calcula que en 2025 la ciberdelincuencia nos costará 10 billones de dólares al año. Estas cifras subrayan la importancia de proteger tu plataforma de comunicaciones para garantizar que tus llamadas de ventas, interacciones con los clientes y operaciones diarias se desarrollen sin interrupciones.

¿Es seguro utilizar VOIP?

Aunque la variedad de riesgos de seguridad asociados a la VoIP puede parecer desalentadora, la realidad es que, con las precauciones adecuadas, la VoIP puede ser una opción segura y fiable para las comunicaciones de tu empresa.

Medidas eficaces como la encriptación de datos garantizan que, aunque la información sea interceptada, siga siendo indescifrable para los piratas informáticos. Las contraseñas fuertes y variadas y las pruebas periódicas de la red mejoran aún más la seguridad.

Los proveedores de sistemas VoIP trabajan duro para garantizar que los datos almacenados y transmitidos a través de sus plataformas estén a salvo de cualquier intento de pirateo. Disponen de varias medidas de seguridad integradas en sus plataformas y las comprueban periódicamente para detectar cualquier vulnerabilidad.

Por ejemplo, en Cloudtalk, protegemos tu información mediante encriptación de 256 bits con Perfect Forward Secrecy y empleamos tokens de seguridad para mejorar la protección.

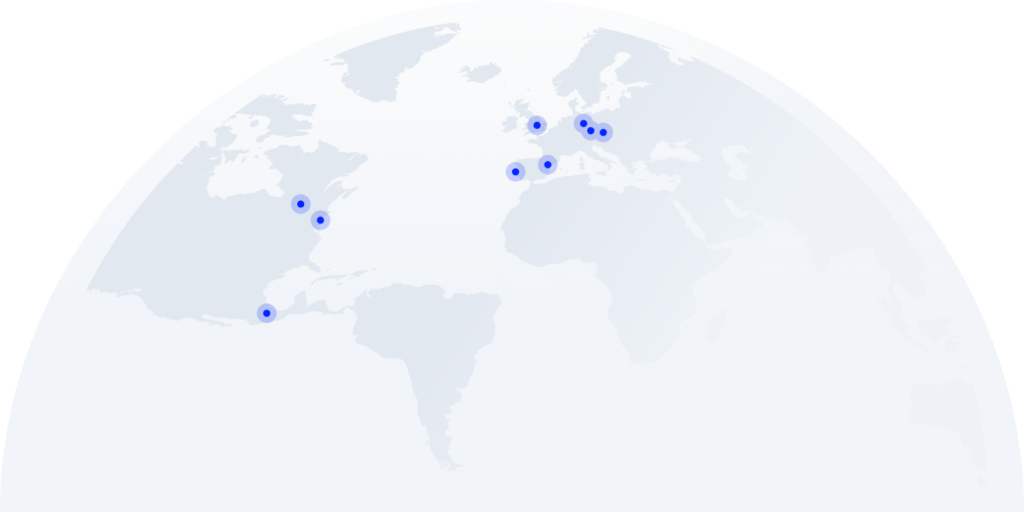

No se almacenan internamente contraseñas ni datos de tarjetas de crédito: estos últimos se facilitan directamente a la empresa de procesamiento de pagos, mientras que los primeros son almacenados por Amazon AWS y Google Cloud Platform en 9 centros de datos distribuidos por todo el mundo.

Además, protocolos de llamada como SIP (Protocolo de Iniciación de Sesión) y WebRTC cifran automáticamente las comunicaciones, garantizando que tus conversaciones empresariales sigan siendo privadas.

Medidas de seguridad esenciales para los sistemas VoIP

Para salvaguardar tus comunicaciones VoIP, es importante seguir estas siete prácticas clave en materia de seguridad.

- Utiliza contraseñas fuertes y únicas: Crea contraseñas complejas y difíciles de adivinar para todos los dispositivos y cuentas VoIP. Considera la posibilidad de utilizar un gestor de contraseñas para generarlas y almacenarlas de forma segura. Actualiza tus contraseñas con frecuencia para aumentar aún más la seguridad.

- Activa la encriptación de datos: La mayoría de las plataformas VoIP ofrecen opciones de encriptación; asegúrate de que están activadas y configuradas correctamente para mantener tus llamadas y datos seguros.

- Actualiza y parchea periódicamente los sistemas: Mantén actualizados tu software y hardware de VoIP. Los fabricantes publican a menudo parches para corregir vulnerabilidades de seguridad. Si te mantienes al día con las actualizaciones, minimizas los riesgos de brechas y exploits.

- Realiza evaluaciones de la seguridad de la red: Evalúa periódicamente la seguridad de tu red realizando evaluaciones exhaustivas. Esto ayuda a identificar posibles vulnerabilidades en tu configuración VoIP y te permite abordarlas de forma proactiva.

- Educa a tu equipo: Forma a tus empleados sobre la importancia de la seguridad VoIP y las mejores prácticas, como reconocer los intentos de phishing y proteger sus dispositivos. Las sesiones de formación periódicas pueden reducir drásticamente el riesgo de que un error humano provoque brechas de seguridad.

- Implanta la autenticación multifactor (MFA): Añade una capa adicional de seguridad exigiendo algo más que una contraseña para acceder a los sistemas VoIP. La AMF puede incluir algo que sabes (una contraseña), algo que tienes (un token de seguridad) o algo que eres (verificación biométrica).

- Traer tu propio dispositivo (BYOD) también conlleva ciertos riesgos de seguridad. Si permites que los empleados, contratistas y autónomos utilicen sus dispositivos personales, como portátiles y teléfonos inteligentes, para trabajar, aumenta la flexibilidad y la productividad. Pero es crucial aplicar una política BYOD clara para regular el uso de estos dispositivos y proteger los datos de tu organización.

Aplicando estas prácticas, mejorarás la seguridad de tus sistemas VoIP y protegerás las comunicaciones de tu empresa de las ciberamenazas habituales.

Conclusión

Implantar prácticas de seguridad sólidas en tu sistema VoIP es esencial para proteger las comunicaciones de tu empresa. Adoptando medidas como políticas de contraseñas fuertes o activando la encriptación de datos, proteges tus datos, pero también generas confianza con tus clientes al demostrar tu compromiso con la seguridad.

A medida que la tecnología VoIP sigue evolucionando, permanecer vigilante y proactivo en tus prácticas de seguridad es clave para mantener un entorno de comunicación seguro y fiable para tu empresa.

Preguntas frecuentes

¿Es más seguro el VoIP o el teléfono fijo?

Las líneas fijas suelen considerarse más seguras debido a sus conexiones físicas, que las hacen menos susceptibles a las amenazas digitales.

Sin embargo, con las medidas de seguridad adecuadas, la VoIP también puede ser muy segura.

Si das prioridad a las actualizaciones periódicas y utilizas un cifrado fuerte, la VoIP puede satisfacer tus necesidades con seguridad y eficacia.

¿Necesita el VoIP un cortafuegos?

Sí, un cortafuegos es esencial para los sistemas VoIP.

Ayuda a proteger tu red de accesos no autorizados y de diversas ciberamenazas.

Utilizando un cortafuegos, puedes controlar el tráfico y bloquear los paquetes de datos potencialmente dañinos.

¿Se puede piratear el VoIP?

Como cualquier tecnología conectada a Internet, la VoIP puede ser vulnerable a la piratería informática.

Sin embargo, puedes reducir significativamente este riesgo implantando prácticas de seguridad sólidas, como el cifrado, las contraseñas seguras y la autenticación multifactor.

Mantener tu sistema actualizado y educar a tu equipo en materia de seguridad son también medidas importantes.

¿Cuáles son las normas de seguridad de VoIP?

Las normas de seguridad VoIP incluyen protocolos como SIP (Protocolo de Iniciación de Sesión) y SRTP (Protocolo Seguro de Transporte en Tiempo Real) para cifrar y gestionar las comunicaciones.

La aplicación de estas normas ayuda a proteger tus datos y comunicaciones de la interceptación y el uso indebido.

Asegúrate de que tu proveedor de VoIP cumple estos protocolos para garantizar una seguridad óptima.

¿Son seguros los números VoIP?

Los números VoIP en sí son tan seguros como la red y las prácticas utilizadas para protegerlos.

Asegúrate de que tu sistema VoIP utiliza un cifrado fuerte para las llamadas y los datos, y mantén controles de acceso estrictos.

La supervisión y las actualizaciones periódicas también ayudarán a mantener tus números VoIP a salvo de usos no autorizados.